- fb密碼破解資料外洩事件可能會暴露電子郵件和電話號碼等用戶數據,從而使憑證變得脆弱。

- 駭客可以使用暴力攻擊來破解從資料外洩中獲得的加密密碼。

- 在多個帳戶上重複使用密碼會增加駭客進行憑證填入攻擊的風險。

Facebook 帳號是網路犯罪者的首要目標。不幸的是,Facebook 帳號被駭客入侵的方式多種多樣。

然而,透過了解駭客竊取您的 Facebook 憑證以及最終竊取您的個人資料所使用的策略和方法,可以減輕許多此類威脅。

因此,以下是用於入侵您的 Facebook 帳戶的最常用方法。

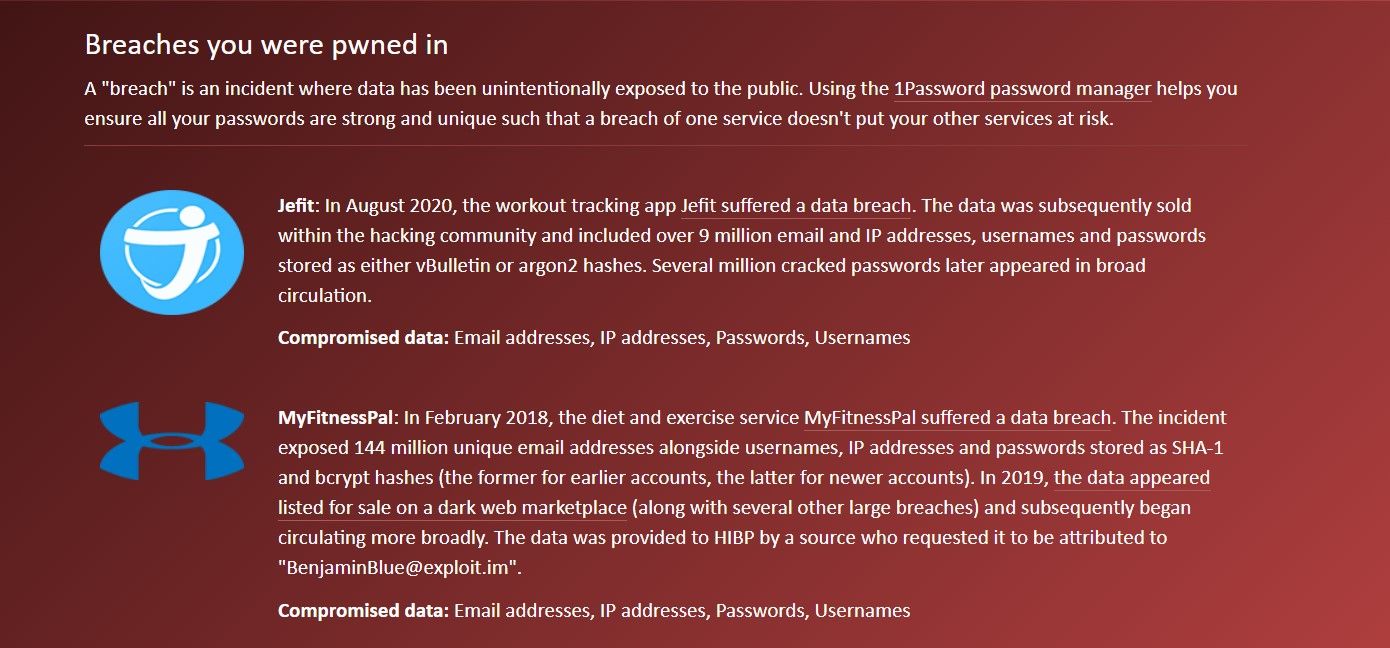

資料外洩

當駭客從 Facebook 等線上服務獲取大量用戶資料時,就會發生資料外洩。洩露的信息範圍很廣,從無害的統計數據到完整的用戶信息,例如電子郵件地址、電話號碼和密碼等,都會被洩露到網上。

尤其是 Facebook,多年來發生了多起資料外洩事件。根據fb密碼破解的報告,下表總結了 2018 年至 2024 年 Facebook 憑證外洩事件:

| 年 | 外洩的資料類型 | 洩漏原因 | 受影響用戶數量 | 嚴重程度 |

|---|---|---|---|---|

| 2024 | 2FA 代碼、密碼恢復詳細資料、來自 Marketplace 的使用者記錄 | YX International 系統存在漏洞;承包商資料外洩 | 數百萬(未提供確切數字),200,000 筆記錄 | 高的 |

| 2022 | 2019 年透過有害應用程式抓取的資料和登入訊息 | 駭客論壇上發布數據,商店中出現惡意應用程式 | 5億(資料抓取),400個應用程式 | 高的 |

| 2021 | 姓名、電話號碼、Facebook ID、電子郵件等。 | 駭客論壇上的資料外洩 | 5.33億 | 高的 |

| 2019 | 使用者記錄、ID、電話號碼、電子郵件聯絡人 | 資料儲存在不安全的伺服器上,暴露在公共伺服器上 | 先後發生 5.4 億、4.19 億、2.67 億筆用戶記錄被竊事件 | 高的 |

| 2018 | 個人資料、私人貼文、存取權令牌 | 劍橋分析公司醜聞、漏洞和功能缺陷 | 8700萬筆記錄被劍橋分析公司曝光。隨後,1400萬筆用戶記錄被曝光,5,000萬個存取權杖也被曝光。 | 批判的 |

獲得這些洩漏文件的駭客通常會將其在網路上出售,或在Paste網站和線上論壇上公開分享。有時,洩漏的資訊會以純文字形式顯示,讓駭客直接存取使用者的帳戶。

然而,這類事件極為罕見。雖然這些洩露的資訊是純文字形式,例如用戶名、郵箱和電話號碼,但密碼很可能經過了雜湊和加鹽加密,阻止了駭客登入帳號。

在這些情況下,駭客會嘗試透過暴力破解方法解密這些加密密碼。

暴力攻擊

暴力攻擊是駭客用來獲取未經授權的帳戶存取權限的一種方法,他們會嘗試所有可能的密碼或金鑰,直到找到正確的密碼或金鑰。攻擊者會使用自動化工具嘗試所有可能的組合,從簡單的猜測到更複雜的組合,直到成功入侵。

儘管由於超時(速率限制)之前的嘗試次數有限,暴力破解 Facebook 登入已不再可能,但駭客仍然可以使用相同的暴力破解概念來解密他們從資料外洩中獲得的雜湊(加密)密碼。

雜湊是一種不可逆的加密方式,這意味著您無法簡單地使用雜湊值以純文字形式取得密碼。然而,駭客可以產生一個可能的密碼列表,使用與 Facebook 相同的加密演算法對其進行哈希處理,然後將這些雜湊值與他們竊取的雜湊值進行比較。如果找到匹配項,駭客就掌握了您的密碼,並可以嘗試登入您的帳戶。

洩密甚至不必來自fb密碼破解。駭客仍然可以利用其他線上平台的資料洩露,並透過憑證填充登入您的 Facebook 帳戶。

憑證填充

如果您擁有十幾個線上帳戶,那麼很有可能您在其中一些帳戶上重複使用了相同的密碼。駭客可以透過一種名為「憑證填充」的技術來利用這種重複使用密碼的習慣。

憑證填充是一種簡單卻有效率的入侵 Facebook 等帳號的方法。當駭客從你的某個線上帳戶獲取密碼後,他們會嘗試在 fb密碼破解、Instagram 和 YouTube 等熱門網站上使用該密碼。

憑證填充可以自動化,讓駭客能夠快速地將你的已知密碼與不同平台上的潛在使用者名稱清單進行比對。如果你使用相同的密碼註冊了其他帳戶,駭客也有可能獲得這些帳戶的存取權限。

因此,在您註冊的任何線上服務上重複使用密碼時,請務必小心。資料外洩事件時有發生,如果您一直重複使用密碼,那麼駭客透過資料外洩取得您的密碼可能只是時間問題。

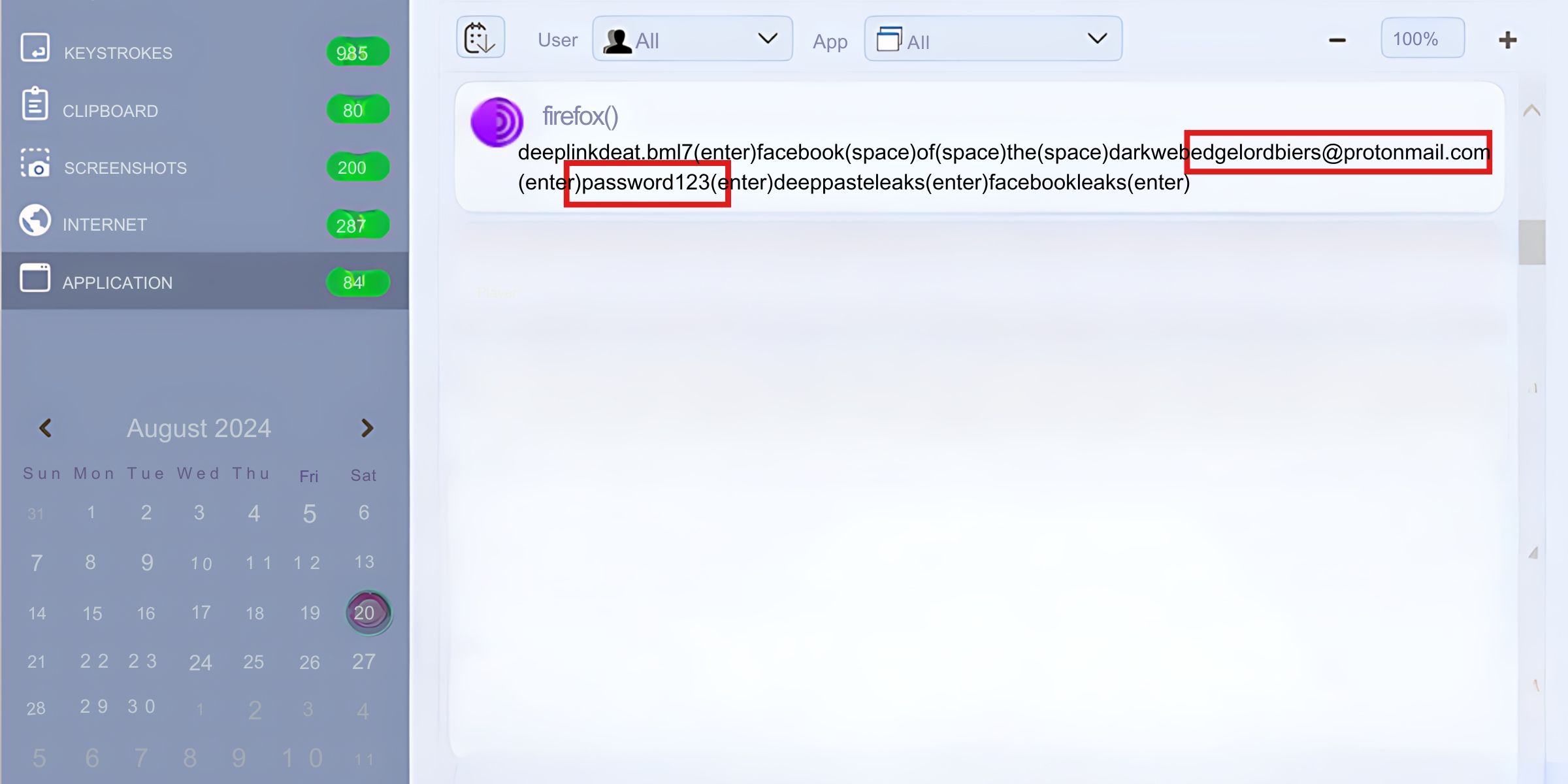

鍵盤記錄器

另一種簡單有效的竊取 Facebook 憑證的方法是使用鍵盤記錄器。鍵盤記錄器是一種用於記錄或捕獲所有按鍵操作並將其保存到文件中的工具,該文件隨後會被駭客發送或收集。由於您的所有按鍵操作都會被記錄,因此鍵盤記錄器會擷取登入憑證,例如使用者名稱和密碼,以及您的訊息、線上搜尋記錄和您撰寫的文件。

熟練的駭客可以透過無線方式在您的裝置上安裝鍵盤記錄程序,而較不熟練的駭客則必須依靠實體存取您的裝置來手動安裝程式或硬體。

中間人攻擊(MITM)

在中間人 (MITM) 攻擊中,駭客會攔截您的裝置與 Facebook 伺服器之間的通訊。fb密碼破解他們可以在您不知情的情況下竊取登入憑證或註入惡意程式碼。

後門和 Rootkit

後門程式和 rootkit 是惡意軟體的一種,它們能讓駭客持久、隱密地存取您的裝置。一旦安裝了這些惡意工具,攻擊者就可以遠端控制您的設備,執行各種有害活動,例如安裝其他惡意軟體(例如鍵盤記錄器)、竊取個人資料以及竊取您裝置上儲存的敏感資訊(例如登入憑證)。

駭客將後門程式嵌入合法軟體或檔案中。這些被入侵的文件隨後會透過各種管道傳播,例如可疑網站、文件共享種子,甚至看似合法的電子郵件附件和軟體更新。當毫無戒心的用戶下載並安裝這些檔案時,後門就會被激活,使攻擊者能夠在用戶不知情的情況下持續存取系統。

如何保護您的 Facebook 帳戶

為了保障您的 Facebook 帳號安全,務必認知到大多數駭客攻擊的發生源自於我們的網路安全處理方式,而非 Facebook 安全措施薄弱。一些簡單的錯誤,例如使用弱密碼或上網粗心大意,都可能讓駭客輕易入侵您的帳號。為了保護您的 Facebook 帳號免於駭客攻擊,您可以遵循以下幾個步驟:

- 啟用雙重認證 (2FA):除了密碼之外,還需要向您的手機發送代碼,從而增加額外的安全性。

- 使用強且唯一的密碼:避免在多個網站上使用相同的密碼。如果您有太多帳戶,無法記住所有登入憑證,您可以使用密碼管理器或將密碼保存在YubiKey 等實體安全金鑰上,或者您也可以使用價格實惠的 Digispark 製作自己的安全金鑰。

- 定期更新您的軟體:保持您的系統和應用程式更新可以防止過時的軟體造成的漏洞。

- 檢查資料外洩:造訪「我被駭了嗎?」網站並檢查您的帳戶。如果您使用的任何服務有資料洩露,請立即變更密碼。

- 警惕可疑連結:避免點擊來自未知來源的連結或下載附件。

- 監控您的帳戶活動:定期檢查是否有陌生的登入或帳戶設定的變更。

- 立即遵循安全警告:如果您收到有關新裝置登入您帳戶的通知,請務必立即採取行動。查看您的活動歷史記錄,變更密碼,啟用雙重驗證 (2FA),並遵循任何其他建議的安全步驟,以確保您的帳戶安全。

透過了解這些駭客技術並實施強有力的安全措施,您可以大幅降低fb密碼破解帳號被入侵的風險。